У березні цього року громадська організація “Аеророзвідка” почала проєкт “Кіберстійкість”.

Він створений для того, щоб допомогти захистити інформаційні системи війська від ворожих атак.

Йдеться про забезпечення військових ключами безпеки FIDO – інструментами двофакторної автентифікації для доступу у різноманітні системи та застосунки.

Керівник напрямку IT ГО “Аеророзвідка” Руслан Прилипко детально пояснив, у чому суть проєкту, чому для нього потрібні кошти і як убезпечити інформаційні системи від ворожих атак.

Ключ безпеки FIDO – це фізичний пристрій (криптографічний токен), який використовують як доповнення до пароля, як другий фактор перевірки користувача при мультифакторній автентифікації.

Мультифакторна автентифікація передбачає застосування двох факторів з трьох категорій.

Перша – “те, що я знаю” – наприклад, пароль, секретна фраза чи пін-код.

Друга – “те, що я маю” – фізичний токен, дзвінок на телефон, лист на пошту, SMS чи повідомлення в месенджер, що прив’язаний до облікового засобу.

Третя – “те, хто я” – біометрія обличчя, пальця, голосу чи рогівки ока.

Тобто для досягнення адекватного рівня безпеки мало використовувати лише один фактор – знати пароль чи пін-код. Потрібно додати другий фактор, щоб автентифікація була надійною. Комбінація цих категорій і створює мультифакторність.

Ми вважаємо, що з усіх факторів другої категорії фізичний токен найкращий, оскільки він стійкий до фішингових атак завдяки асиметричній криптографії, що робить його найзахищенішим серед усіх інших. Окрім того, він може виконувати свою функцію другого фактору навіть за відсутності фізичного телефону чи зв’язку, коли неможливо зателефонувати чи надіслати SMS. Тому в рамках проєкту “Кіберстійкість”, який покликаний підвищити кібербезпеку інформаційних систем сектору безпеки і оборони, ми розповсюджуємо ключі безпеки FIDO.

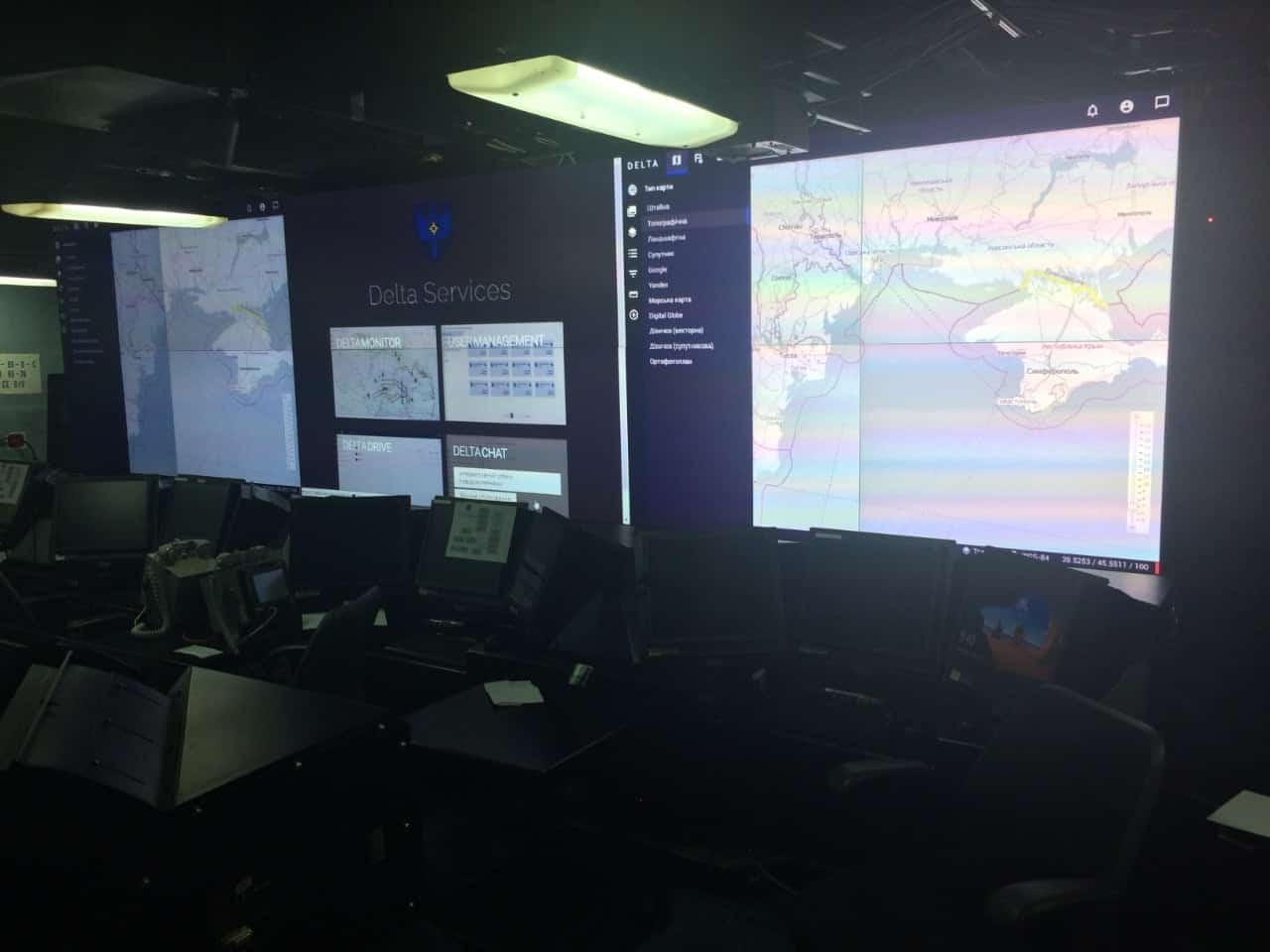

Хоча ключ безпеки FIDO візуально схожий на звичайну флешку – це досить дорогий токен, який вроздріб в Україні коштує близько 50 доларів. Усі зібрані кошти будуть спрямовані на закупівлю ключів для передачі їх у Збройні сили України. Ми в першу чергу фокусуємося на користувачах “Дельти”, але цю проблему потрібно вирішувати у всіх військах. Кількість користувачів “Дельти” та інших систем постійно зростає, тому потреба досить висока. Кожна тисяча ключів – це 50 тисяч доларів. Цих ключів потрібно десятки тисяч, тому ми би хотіли, щоб кошти збиралися швидше і активніше. Закликаємо донатити на проєкт, щоб захищати наших воїнів не тільки на полі бою, а й в кіберпросторі. Також звертаємося до фондів, волонтерських організацій та компаній з закликом долучитись до співпраці та підвищення кіберстійкості нашого війська.

Якщо ми говоримо про автентифікацію за допомогою криптографічних токенів, то запровадити таке правило директивно, не роздавши ключі, означає обмежити користувачам доступ до системи. Саме тому ми зараз фокусуємося на тому, щоб у користувачів ці ключі з’явилися. Але в подальшому, я впевнений, буде директивна вимога і без ключа не можна буде зайти в систему.

“Дельта” – це хмарна система, тобто зайти в неї можна з ноутбука, смартфона, планшета чи іншого пристрою, де є браузер. Відповідно і ключі безпеки FIDO можуть бути в різних форм-факторах – з USB, NFC тощо, щоб мати змогу під’єднатися до цих пристроїв.

Запровадження для користувачів “Дельти” ключів безпеки FIDO – послідовний крок розробників у процесі створення безпечного середовища для роботи військового з цифровими платформами і додатками, які дають перевагу над ворогом і допомагають вигравати війну.

Ми починаємо з “Дельти”, бо вважаємо її системою нашої перемоги. Окрім цього – це перша система, яка має можливість захищатися через використання FIDO-протоколу. Проте ключі безпеки FIDO, які ми поширюємо, вже зараз можуть бути використані і в “Дельті”, і в цих системах. Ще важливо зазначити, що ключі безпеки FIDO захищають не лише військові системи, а й увесь кіберпростір військового – від входу в комп’ютер до захисту електронної пошти чи соцмереж.

Ми не маємо достовірної інформації, яких саме помилок припускаються військові користувачі, але в цілому можемо припустити, що вони не дуже відрізняються від невійськових. Загалом можна виділити три основні порушення.

Перше найпоширеніше порушення – фішинг. Дуже часто люди попадаються на фішинг – переходять за невідомими посиланнями, залишаючи там свої логіни і паролі. І якщо ці паролі прості та однакові, то при злитті бази однієї системи, вразливою стає і інша. Саме ключі безпеки FIDO дозволяють найефективніше боротися з фішингом.

Друге найпоширеніше порушення – користувачі встановлюють “ламане” програмне забезпечення сумнівного походження не з офіційних репозитаріїв. Жага шари і халяви у вигляді встановлення програмного забезпечення сумнівних розробників, яке містить шкідливий код, часто призводить до витоку інформації.

Третє найпоширеніше порушення – на кінцевих пристроях відсутнє будь-яке антивірусне програмне забезпечення. Блукаючи просторам інтернету, люди натискають на якісь посилання, отримують вірусний програмний код на свій пристрій, що потім може стати причиною зараження їхніх даних.

Кожну систему потрібно захищати в залежності від тієї моделі загроз, яка їй притаманна. Якщо система використовується умовно в якомусь штабі чи іншому командному пункті, доступ до неї обмежений протоколами, а сама система ізольована, то це одна модель захисту.

Якщо ми говоримо про системи, які широко застосовуються у військах і їхній периметр не закритий, то мають бути застосовані інші підходи до захисту. До прикладу Mobile Device Management може дозволити якісніше захищати ці системи, через те, що буде контроль за пристроєм, на якому ця система використовується.

Так само є дієві рішення, що захищають endpoint користувача. У багатьох компаніях є бізнес-практика, коли люди працюють зі своїми пристроями (bring your own device). При цьому компанії потрібно захищати свою інформацію і свої інформаційні системи. Відповідно бізнесом напрацьована значна кількість рішень, які можуть використовуватися для захисту кінцевих пристроїв користувачів і своїх систем в поєднанні з різними інструментами. Враховуючи, що зараз в армію мобілізувалося багато людей з цивільного життя, виходить, що армія наповнена великою кількістю нештатних, неармійських пристроїв і працювати з ними треба якісно.

Тому тут на допомогу приходять відпрацьовані в корпоративному секторі рішення з кібербезпеки, які потрібно імплементовувати в армії.

Окрім того, потрібно проводити тренінги з інформування користувачів та формування кібергігієни. У наших планах запуск інформаційної кампанії для підвищення загальної обізнаності користувачів. Ми будемо пояснювати, якими простими і дієвими способами та інструментами можна захищати свій кіберпростір, і даватимемо практичні рекомендації, як не потрапляти в різні пастки, що створює ворог.

До речі, уже зараз Кіберцентр ЗСУ відкритий для всіх військових, які бажають встановити антивірусне програмне забезпечення на свої пристрої.

Підтримати нас можна через:

Приват: 5169 3351 0164 7408 PayPal - [email protected] Стати нашим патроном за лінком ⬇

Підпишіться на розсилку наших новин

або на наш Телеграм-канал

Дякуємо!

ви підписалися на розсилку наших новин